01、研究背景

当前我国经济处于数字化转型的关键时期,为了保持数字经济健康可持续发展,国家进行顶层设计,一方面从安全合规的视角指导各项数据安全工作,另一方面要求对数据进行分类,重要行业和省市地方也陆续出台数据分类分级的制度,各行各业再根据自身情况出台相应的数据分类分级管理办法进行落地。

数据分类已成为对数据进行管制的核心,对数据重要性的界定将对企业组织如何收集和使用消费者数据产生巨大影响,重要数据的范围包括并不限于经济运行、人口和健康、自然资源及环境、科学技术、安全保护、应用服务、政务活动相关以及其他数据,数据安全工作主要是保护重要数据生命周期使用过程的安全。

因此,数据治理安全理论既要满足安全合规,又要匹配业务系统数据安全,未来还将满足数据共享开放安全等泛业务场景,从而有助于企业组织更好地落地。

02、传统数据安全治理的理论难以落地

由于传统数据安全治理的理论是在数据治理的“数据价值论”理论上提出,主要是对数据治理框架中的管理制度、框架体系和技术工具增加安全属性,进行数据安全能力的提升,实现业务需求与数据安全(风险/威胁/合规性)之间平衡。其中典型理论代表有:Gartner 数据安全治理 DSG ,微软的专门强调隐私、保密和合规的数据安全治理框架 DGPC,国内数据安全治理委员会的数据安全建设方法论,以及2019年8月30日正式发布的《信息安全技术 数据安全能力成熟度模型》(GB/T 37988-2019)国家标准,提出DSMM数据安全能力成熟度模型。

传统理论虽然将数据安全拔高到治理维度,从政策制度、企业架构及技术手段等多维度入手,推动数据安全技术的实施,但在实际的治理过程中总会遇到种种阻碍,整体效果也差强人意,最终“雷声大,雨点小”,实施人员也陷入难以改变现状的焦虑和困惑之中,数据安全事件仍层出不穷,数据泄漏频发,危害和影响范围难管控。究其原因在于传统数据安全治理理论落地实践难以快速复制。

考虑到我国国情以及数据安全商业市场现状,主要是围绕着解决企业组织数字化转型过程中有关数据流转使用的核心需求,应从数据的安全合规驱动,聚焦于数据的分类分级、合规条款匹配和数据安全能力的对接与调度,更好帮助解决企业组织建立起数据安全保障体系。

对企业组织而言,更多的是关注数据流动过程中释放价值,同时保障数据处理过程中的安全基线,以及数据共享开放的安全使用场景。简言之,企业组织对数据安全工作的要求是“量体裁衣,持续提升,高效务实,释放价值”,源自数据的数据治理安全理论更适合企业组织解决业务数据治理和安全的同步建设。

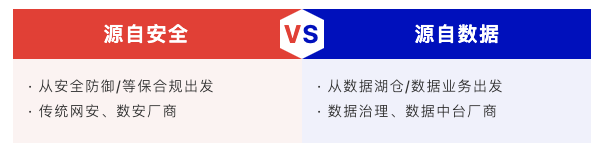

1.源自数据的数据治理安全理论对比源自安全的传统理论

1)以安全工具能力为主的先安全再治理

始于数据安全风险评估的“木桶”理论建设,主要关注的是数据在整个生命周期过程中可用性、完整性与机密性的安全防护,进而构建安全体系架构,以数据安全为核心,往往依靠投入大量的人力和成本,采购和掌握安全工具,进行安全能力建设,反而忽略业务的原生诉求,业务部门难以满意,数据安全建设的周期长,见效慢,未必能充分释放数据价值。

2)以数据治理业务维度的先治理再安全

优先厘清自身拥有数据资源的价值,对数据资产要素进行分类和定级保护,依托对自有数据、安全能力以及对开放运营的支撑,将不同来源的数据进行整合、叠加,引入多维度智能分析,更好地完善数据安全防护体系,并通过更多合作伙伴一起做创新应用,业务部门也能可视化看到成果收益,“金山银山都藏在数据湖仓里”,真正发挥海量数据的商业价值。

图1. 源于安全与源自数据对比

3)大数据流转共享业务场景下的数据安全新挑战

大数据时代,数据呈现出前所未有的爆炸式增长,海量的数据规模、快速的数据流转、动态的数据体系和多样的数据类型赋予数据前所未有的价值。在这样的时代背景下,快速高效地实现数据流转共享,释放价值的同时还面临数据安全新挑战。例如金融行业虽然已经使用大数据分析工具,提升自身风险识别能力并降低信用风险,但金融行业的业务链条大部分过长,其中任何一个环节出现数据安全的问题,都会对金融数据资产安全造成严重的威胁。

图2. 大数据时代数据安全新挑战

2. 源自数据的数据治理安全理论对比等保2.0的数据安全建设要求

数据治理安全理论的数据安全是指以数据为中心的全生命周期的数据安全,构建企业组织整个数据安全体系,对数据分类分级及敏感数据全生命周期的保护。而网络安全是按边界划分的网络,数据相对是个无边界的状态,从数据产生到数据销毁的生命周期六个阶段通过不同的技术手段去做数据安全防护,网络安全等级保护2.0的数据安全建设主要是从四个方面展开:用户行为鉴权(加强对用户行为的鉴权)、数据访问控制(有效地建立起对数据访问控制机制)、敏感数据脱敏(对数据本身的使用和落盘数据脱敏和加密)、业务或重要数据加密,网络安全的数据更多侧重于用户合法使用数据行为的安全控制,业务的耦合度低。

业务数据是流动的,并伴随业务进行流转,数据安全应和业务有更多的交互形成内生安全或内置安全,嵌入到整个业务过程中对业务数据保护,从数据安全体系设计上梳理业务数据的脉络,嵌入安全能力和工具,源自数据的数据治理安全理论才能真正实现数据资产化的目标。

03、源自数据的共享开放驱动业务治理的发展与创新

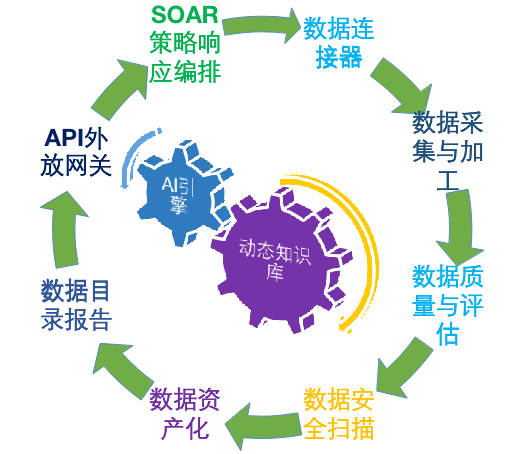

数据治理安全理论的核心是数据,数据承载着业务、驱动着业务,因此数据安全与业务融合、数据安全驱动业务是未来发展趋势;数据治理安全应源自数据,将数据安全建设的防护主体定位在数据层面,以数据为中心构建安全体系,并将数据生命周期作为一个闭环,进行更为细粒度的安全防护,确保数据在各环节都能被有效地、动态地保护和检测。

针对数据全生命周期安全的全量发现、全链路管理、全景控制的数据安全闭环,通过AI引擎发现敏感信息位置、血缘分析、分类分级、法规遵从匹配,根据业务、合规等因素界定、判断、标定及保护重要敏感数据。AI引擎和动态知识库是核心,只有建立常态化治理、持续性改进的数据安全闭环,才能提升组织整体数据治理和数据安全能力,释放数据价值,创造持续健康数据治理安全生态。

图3. 数据安全闭环流转图

在数据安全闭环中,数据分类分级是底座。企业组织立足于数据安全的现状,明确数据的分布和使用状况,制定自身数据分类分级要求,实现数据结构化管理和利用,形成业务数据分类的标准化输出。数据分类方便于业务数据管理,避免一刀切的控制方式,以便后续在数据安全管理上采用更加精细化控制的安全工具。

企业组织根据数据分类分级的结果,从管理、流程和技术等方面制定数据安全的全生命周期数据安全管控策略,让业务数据在共享使用和安全使用之间获得平衡,对不同敏感级别的数据设置相应访问权限、加密、脱敏、数据防泄漏等的管控策略,大幅提升数据安全管控效率。

通过(CPI)² 框架做抓手,建立数据资产报告和目录,在制度管理、技术防护、运行维护等多维度安全建设,最终实现数据分类分级的闭环管理。

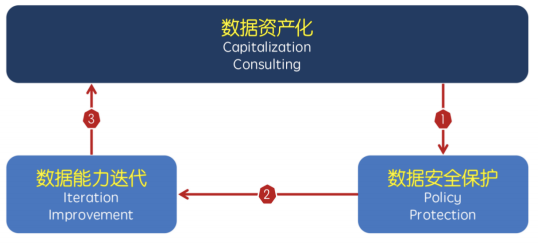

04、基于(CPI)² 框架的数据治理安全理论

(CPI)²是霍因科技联合数世咨询,对超百家企业CIO进行调研和咨询发布的数据安全框架,结合霍因科技在数据安全与数据治理方面沉淀的技术和对行业数据的深度理解,匹配数据安全相关法律法规和地方、行业的安全要求,是以合规驱动的数据安全建设落地应用的最佳实践。框架具体建设分为以下三个阶段,供参考:

第一个阶段是数据资产化:Consulting代表行业咨询、Capitalization代表数据资产化,通过行业知识库,辅以咨询服务,用人工智能的方式为企业实现数据分类分级和资产化;

第二个阶段是数据安全:Policy代表安全策略、Protection代表安全防护,为数据资产制定全面的安全策略,匹配法律法规和政策要求的安全控制能力;

第三个阶段数据能力迭代:Iteration代表迭代调优、Improvement代表持续改善,通过持续跟进法律法规和政策变化、持续学习业务逻辑的特性与管理运作的流程,不断调整分类分级的结果,使数据资产更加精确明晰,反复循环正向迭代的过程,实现可持续发展的数据治理安全。

图4. (CPI)² 框架图(源自数据)

由于企业组织间的业务差异性和复杂性,要从组织级层面通盘考虑,既不能对当前业务的发展产生严重影响,也要考虑到业务长远发展需要,通过(CPI)² 框架推动企业组织实现业务和数据治理达到合理的平衡性,建立数据安全合规文化和有效的合规风险预防、预警及监督机制,从而避免企业组织因违反相关的国内外法律、行业监管指引、制度、规范等而导致的风险,确定实际业务数据的处理是否符合合规管理要求,是否存在数据错误事伪造等情况,合规管理的实际覆盖范围是否全面,是否存在因业务人员自行更改数据安全策略而导致其失效等,并根据具体的业务场景和各生命周期环节,有针对性地识别并解决其中存在的数据安全问题,防范数据安全风险,实现数据安全能力的迭代,从而确保企业组织维持长久稳定运营。

05、(CPI)² 框架实现数据资产化

“让数据更有价值,让数据产生价值,让价值可以量化”,从而催生更加丰富的数据应用场景,推动数据资产建立生态,实现对数据资产的持续运营,推动企业组织数据资产的业务价值、经济价值和社会价值显性化,使数据真正成为企业资产的一部分,赋能业务发展,进一步推动企业数字化转型。

数据资产是能够为企业组织产生价值的数据资源,数据资产的形成需要对数据资源进行主动管理并形成有效控制,通过对数据资产进行分析能够更好地细分用户群体、制定销售策略、服务客户,清晰了解当前所服务客户需求信息,从而更有针对性地介绍产品,提升企业组织的销售。

在企业组织数字化转型过程中,应按业务发展阶段提供匹配业务需求的数据安全能力,根据业务运营的逻辑和流程去设计,更多的是利用通用性的安全控制匹配现有的业务流程、管理环节。源于数据的数据治理安全理论正是面向业务数据治理维度,从制度流程的层面,针对企业组织整体设计数据安全策略,并根据实际业务需求进行对应的合规管理、管理规划和人员建设,对当前所面临的数据安全风险现状进行梳理,企业组织整体治理流程进行管控,夯实数据安全能力,进而结合流转和隐私安全等安全工具实现数据安全共享开放。

数据安全合规管理是企业组织维持长期稳定运营的先决条件,也是数据安全能力最低要求,数据治理安全理论依据法律法规及相关标准对重要数据保护要求,为组织建立统一符合安全性的管理规范,包括但不限于个人信息保护、重要数据保护等方面的安全合规需求,以确保组织数据安全的合规性。

因为数据治理安全理论源自数据,是以数据为中心,保障数据安全、促进开发利用为原则,围绕数据全生命周期构建相应安全体系,需要组织内部多利益相关方统一共识,协同工作,平衡数据安全与业务发展,必须依赖多个部门协作实施一系列活动集合才能落地,所以,企业组织在数据治理安全理论指导下,还需要(CPI)² 框架才能更好地落地。

结论:(CPI)² 框架是将原始数据转变为数据资源、数据资产,逐步提高数据价值密度,转化为可交易的数据要素,最终实现数据资产化。

图5. 数据治理安全平台可视化展示

下期预告:AI 引擎的不断自我迭代

当下数据生产要素已成为中国数字经济转型、工业智能化、实现高质量发展重要驱动力,数据共享使用无疑是正确发挥数据生产要素价值的最佳途径,而人工智能则是加快数据共享使用的火箭推进器引擎。如果以人工智能为核心的AI 引擎的能够不断自我迭代的话,不仅能够加快企业组织数据治理安全的效能,而且会对各行各业乃至中国数字经济和整体社会发展都有着至关重要的战略意义。

(本文作者:北京霍因科技有限公司 解决方案中心)

霍因科技介绍:

霍因科技是一家专注为客户提供安全合规数据治理方案的双高新企业,旗下海石数据治理安全平台“以(CPI)²落地和实践”为核心,基于AI深度学习、湖仓一体技术、自动发现及分类分级能力,帮助企业不断提升自身全域全量数据治理的安全能力,建立数据安全体系底座,赋能数字化转型。